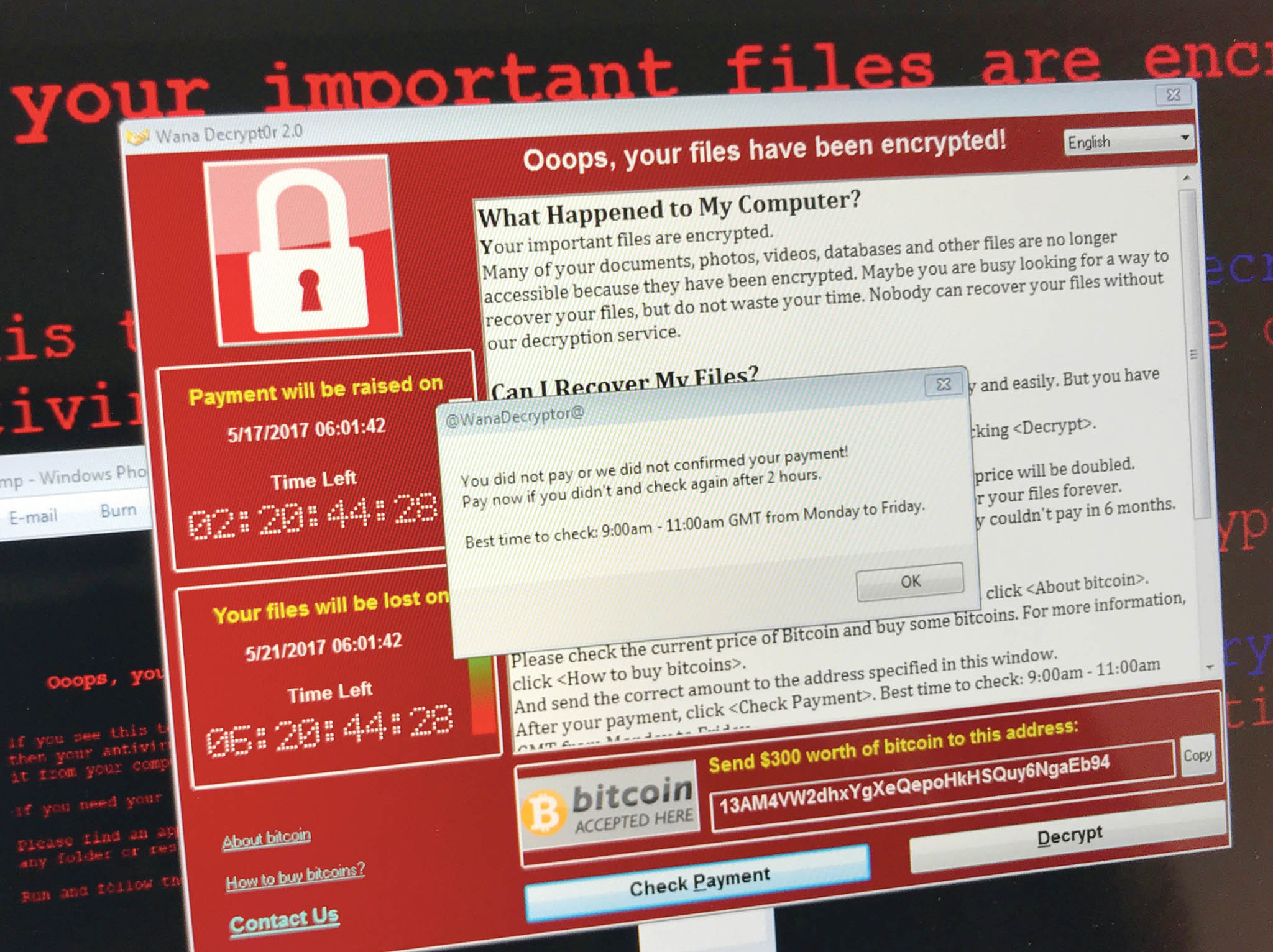

Největším rizikem v oblasti kybernetické bezpečnosti zůstává pro firmy i nadále ransomware. Díky automatizaci mohou vyděračské útoky provádět i méně zkušení kyberzločinci.

Vyřadit z provozu velký podnik, nemocnici nebo třeba provozovatele kriticky důležité infrastruktury vyžaduje méně úsilí, než by se mohlo zdát. Aktuální příklady úspěšných kybernetických útoků přitom najdeme nejen v Česku (brněnská či benešovská nemocnice, OKD a další), ale i jinde po světě. Kvůli nedávnému útoku na společnost Colonial Pipeline, provozovatele obří palivové sítě v USA, došlo k zastavení zásobování 12 tisíc čerpacích stanic benzinem a naftou a vyhlášení stavu nouze v 17 amerických státech. Ransomware, vypuštěný pravděpodobně hackerskou skupinou DarkSide, přitom neútočil na samotný potrubní systém, namísto toho zasáhl účetní systémy provozovatele, který bez nich nemohl evidovat distribuci paliva. Požadované výkupné ve výši kolem 90 milionů korun zaplatila společnost Colonial Pipeline během pár hodin, ale výpadek přesto trval několik dní.

Podniky z oblasti energetiky a ropného či plynového průmyslu jsou pro kyberzločince velmi lákavé. Jak ukazuje celosvětový průzkum The State of Ransomware 2021 společnosti Sophos, požadavek na zaplacení výkupného v uplynulém roce splnilo 43 procent napadených organizací z tohoto sektoru. Experti to přisuzují faktu, že tyto firmy provozují obvykle velké množství starší infrastruktury, kterou nelze snadno obnovit. Hned druhou nejvyšší úroveň zaplacení výkupného vykazují organizace státní a veřejné správy (42 procent). Ale i když oběť zaplatí, šance na získání všech dat zpět jsou velmi malé. Podle zmíněné studie organizace, které zaplatily výkupné, získaly zpět v průměru jen 65 procent zašifrovaných souborů. Skoro třetina (29 procent) respondentů uvedla, že se jim podařilo obnovit 50 procent nebo méně souborů, a pouze 8 procent společností získalo zpět všechna svá data. Průměrná výše zaplaceného výkupného přitom činila v přepočtu přes 3,5 milionu korun. Zaplacení výkupného představuje ale jen část nákladů na nápravu po útoku. Průměrné náklady na odstranění dopadů ransomwarového útoku (včetně nákladů na odstávku, čas pracovníků či ztráty zisku) činily v přepočtu skoro 39 milionů, což je mimochodem více než dvojnásobek oproti údaji z roku 2020.

Podle celosvětového průzkumu společnosti Sophos splnilo v uplynulém roce požadavek na zaplacení výkupného 43 procent napadených organizací z oblasti energetiky a ropného průmyslu. Druhou nejvyšší úroveň úspěšnosti vydírání vykázaly organizace státní a veřejné správy, kde výkupné zaplatilo 42 procent napadených.

65 %

Organizace, které zaplatily výkupné, získaly zpět v průměru jen 65 procent zašifrovaných souborů. Skoro třetina (29 procent) respondentů uvedla, že se jim podařilo obnovit 50 procent nebo méně souborů. Pouze 8 procent společností získalo zpět všechna svá data.

Nové triky kyberzločinců

Prostředí kybernetických hrozeb a taktika útočníků se samozřejmě neustále vyvíjí. Sophos zjistil, že sice klesá podíl ransomwarových útoků, při kterých se kyberzločincům podaří zašifrovat data napadené organizace, ale zároveň se meziročně více než zdvojnásobil podíl útoků, kdy je oběť vydírána nikoli na základě zašifrování, ale kvůli odcizení citlivých podnikových dat a hrozbě jejich zveřejnění. Bylo by přitom naivní se domnívat, že útočník po zaplacení výkupného získaná data zlikviduje. Naopak se vyskytují případy, kdy kyberzločinci vydírají také klienty napadené organizace. To je případ i jedné finské kliniky, která sice za odcizená data výkupné zaplatila, ale zločinci se poté obrátili s dalšími finančními požadavky přímo na pacienty, jejichž zdravotní záznamy získali.

Vedle ransomwarových útoků, které jsou navíc často automatizované, což otvírá prostor pro méně zkušené útočníky, sledujeme také nárůst vysoce sofistikovaných útoků. Kyberzločinci totiž zjistili, že zaměřit se na konkrétní zajímavou oběť a věnovat jí značnou péči se vyplatí více než široce útočit na velké množství cílů bez většího zisku. „Takový útok ale nelze provést automatizovaně pouze za pomoci malwaru. Proto se útočníci přetransformovali ve skupiny tvořené lidmi rozdílných rolí. Důležité je nejen programování, ale i dobrá znalost týkající se administrace sítí nebo nástrojů využívaných penetračními testery. Penetrační průniky spolu s nákupem již zavedeného backdooru jsou také často vektor útoku, jak se tyto skupiny do sítí svých obětí dostávají. Nezřídka k tomu dochází za pomoci zneužití softwarové zranitelnosti, což je sám o sobě další trend této doby,“ vysvětluje Václav Zubr, Pre-Sales Engineer společnosti ESET. Problém je, že takové útoky mohou proběhnout kompletně bez použití škodlivého kódu, takže klasické antiviry nemají co detekovat.

Charakteristickým rysem, který v současnosti postihuje oba tábory stejnou měrou, je nedostatek personálu. I útočníci proto stále více využívají moderních technologií, jako je automatizace. „Moderní hrozby jsou schopny zcela autonomně ovládnout infrastrukturu v řádu desítek minut, přičemž útočník má za úkol pouze posoudit hodnotu cíle. Zda jde o strategický cíl, jako je banka nebo vládní instituce, nebo jen o subjekt, kterému stáhne a zašifruje data pro další případné použití, typicky pro vydírání nebo získání informací o obchodních partnerech či know-how. Takové chování není možné odhalit jinak než s využitím technik umělé inteligence nebo analýzou chování,“ uvádí Petr Zubrický, bezpečnostní expert ve společnosti S&T CZ. Na straně obránců proto roste význam využívání technik založených na umělé inteligenci, jako jsou pokročilé IDS (intrusion detection system) a IPS (intrusion prevention systems) na detekci a prevenci útoků, ale i kontroly chování uživatelů nebo administrátora za účelem detekce abnormálního chování.

Možná trochu nečekaný problém představují i bezpečnostní kamerové systémy. „Velkým problémem je zanedbaná údržba a aktualizace IP kamerových systémů. I bezpečně instalované kamery se tak s postupem času mohou stát snadným terčem pro hackery. Doporučujeme proto u kamerových systémů vždy jasně nastavit režimová pravidla a naplánovat jak pravidelné funkční zkoušky, tak aktualizace jejich firmwaru,“ říká Jan Huml, CTO společnosti Securitas. Význam aktuálnosti softwaru kamerových systémů zdůrazňuje také Richard Malíř, sales engineer společnosti Axis Communications v Česku: „Kyberútoků na kamerové systémy přibývá a projevilo se to ve zvýšené míře i v období koronaviru. Podobně jako u jiných síťových zařízení, i v bezpečnostních kamerách se čas od času objeví zranitelnosti. Klíčové je, jak se chovají jejich výrobci − pokud okamžitě vydají aktualizaci firmwaru se záplatou a poskytují přesné instrukce svým partnerům a zákazníkům, lze předejít velkým škodám.“

Nevěřte nikomu

Klasické řešení zabezpečení perimetru je v dnešní době mobilních zařízení a využívání vlastních zařízení zaměstnanci téměř nerealizovatelné. Proto se dnes stále častěji prosazuje princip nulové důvěry (zero trust), definovaný již v roce 2010, který představuje změnu zejména v tom, že žádné zařízení, které žádá o přístup do firemní sítě, není považované za důvěryhodné a je při každém takovém pokusu kontrolováno. „Princip zero trust přináší větší jistotu v oblasti bezpečnosti díky neustále probíhajícím kontrolám a omezení potenciálního útoku s využitím rádoby důvěryhodného externího zařízení. Firmy se také dokážou rychleji adaptovat na probíhající změny, odstraňovat práva odcházejícím zaměstnancům a měnit práva těm, jejichž role se změnily,“ popisuje Miroslav Kořen, generální ředitel společnosti Kaspersky pro východní Evropu. Zero trust přístup je také odpovědí na otázku, jak z bezpečnostního hlediska správně řešit mobilitu uživatelů. Nezáleží na tom, kde se uživatel nachází, protože při přístupu k informacím je vždy ověřován, například v kontextu místa připojení a hodnoty dokumentu.

Ověřování uživatelů ale samo o sobě představuje zásadní bezpečnostní problém, protože je relativně snadné přesvědčit i zkušené uživatele, aby vyzradili útočníkovi své heslo. I proto je trendem v oblasti dvoufaktorového ověřování „password-less“ přístup. „Jde o ověřování na základě klíčů k povolení přihlašovacích údajů uživatele, které jsou vázané na zařízení, se kterým se uživatel přihlašuje a na kterém používá PIN kód nebo biometrickou ochranu. Systém analyzuje kontext přihlášení uživatele − tedy zda se přihlašuje v práci, doma, nebo v zahraničí − a riziko dané operace − zda jde o přístup k běžným dokumentům, nebo například ke správě serveru. Podle toho buď umožní vstup bez zadání hesla, nebo si vyžádá specifickou autentizaci,“ vysvětluje Petr Zubrický z S&T CZ. Typickým příkladem takové autentizace je zobrazení třech čísel v aplikaci mobilního telefonu, ze kterých uživatel vybere to, které je zobrazeno na monitoru zařízení, se kterým se přihlašuje. Nejen že jde z pohledu uživatele o pohodlnější přístup, protože ve většině případů nezadává žádné heslo, ale tento způsob přihlašování je i mnohem bezpečnější.

Stáhněte si přílohu v PDF

Investice do zabezpečení rostou

Podle loňského průzkumu společnosti Kaspersky, která oslovila přes 5000 IT manažerů, vzrostl podíl investic do IT bezpečnosti meziročně zhruba o 12 procent. To znamenalo i nárůst podílu investic do IT bezpečnosti na 26 procent z celkového IT rozpočtu − i přes to, že objem celkových investic velkých společností do IT zaznamenal mírný pokles. „U soukromých společností vidíme tlak managementu na analýzu IT obecně. Tedy zjistit, v jakém stavu síť je, do čeho je třeba investovat a kolik by stálo povýšení zabezpečení o nové technologie nebo kyberbezpečnostní služby. Z tohoto pohledu je také vidět trend ve zvažování případné migrace části infrastruktury do cloudu,“ uvádí Václav Zubr ze společnosti ESET.

Obecně lze sledovat, že si české firmy začínají uvědomovat, že kybernetická bezpečnost musí být základní součástí jejich prostředí − především kvůli ochraně dat jako jejich nejcennějšího majetku. „Schopnost získávat, ukládat a analyzovat data o zákaznících, jejich chování nebo potřebách je dnes zásadní konkurenční výhodou. Bezpečné prostředí je pak základem pro rozvoj obchodních aktivit a předpoklad k tomu, konkurenční výhodu si udržet. A právě proto firmy navyšují rozpočty a prostředky vynaložené nejen na ochranu před útoky, ale primárně do udržení své konkurenční výhody,“ dodává Petr Zubrický, bezpečnostní expert ve společnosti S&T CZ.

Článek byl publikován ve speciální příloze Hospodářských novin ICT revue.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Přidejte si Hospodářské noviny

mezi své oblíbené tituly

na Google zprávách.

Tento článek máteje zdarma. Když si předplatíte HN, budete moci číst všechny naše články nejen na vašem aktuálním připojení. Vaše předplatné brzy skončí. Předplaťte si HN a můžete i nadále číst všechny naše články. Nyní první 2 měsíce jen za 40 Kč.

- Veškerý obsah HN.cz

- Možnost kdykoliv zrušit

- Odemykejte obsah pro přátele

- Ukládejte si články na později

- Všechny články v audioverzi + playlist